Esta técnica consiste en autorizar transacciones sin poder visualizar ni verificar adecuadamente su contenido. En muchos casos, las billeteras de criptomonedas muestran la información de la transacción mediante hashes en formato hexadecimal, ilegibles para los usuarios. Esto permite que personas malintencionadas aprovechen la falta de transparencia para engañar a las víctimas y hacerles firmar operaciones no deseadas, como transferencias de fondos o la ejecución de contratos inteligentes maliciosos.

Durante el ataque a Bybit, los delincuentes aprovecharon esta vulnerabilidad para sustraer una suma significativa de criptomonedas. El incidente evidenció la necesidad de contar con métodos más seguros al momento de firmar transacciones en plataformas descentralizadas.

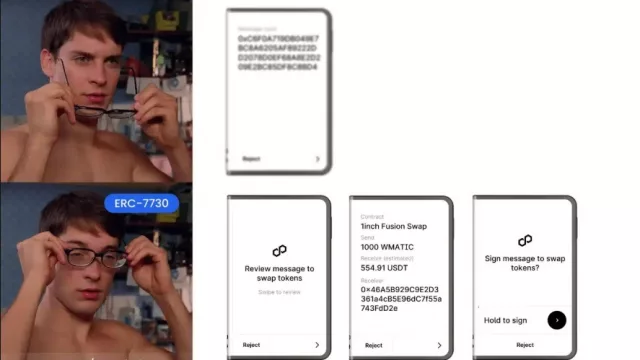

Frente a este escenario, algunas empresas del sector han comenzado a implementar soluciones para reducir el riesgo. Una de ellas es Ledger, fabricante de billeteras físicas, que incorporó el estándar abierto ERC-7730. Este formato permite mostrar los datos de cada transacción de forma clara y estructurada antes de que el usuario otorgue su aprobación.

“El objetivo es que los usuarios puedan comprender con precisión qué están firmando, y así evitar manipulaciones o fraudes”, señalaron desde la empresa.

Claro, acá te dejo un ejemplo concreto y sencillo de cómo funciona el blind signing para que cualquier persona —incluso sin conocimientos técnicos— pueda entender el riesgo:

Ejemplo: cómo te podrían estafar con blind signing

Imaginá que usás una billetera cripto desde tu computadora o celular y querés interactuar con una aplicación descentralizada (una dApp) para hacer una operación, como comprar un NFT o participar en una inversión.

La aplicación te pide que firmes una transacción. Pero en vez de mostrarte claramente lo que vas a autorizar (por ejemplo: “vas a enviar 0,05 ETH a la dirección 0x123…”), la pantalla de tu billetera muestra algo como esto:

0xa9059cbb000000000000000000000000ab5801a7d398351b8be11c439e05c5b3259aec9b0000000000000000000000000000000000000000000000056bc75e2d63100000

Ese es un hash hexadecimal. No tenés forma de saber qué significa. Si hacés blind signing y aceptás sin verificar, podrías estar autorizando sin querer la transferencia de todos tus fondos a la cuenta de un estafador.

Esto es lo que pasó en el ataque a Bybit: los atacantes presentaban transacciones maliciosas con información ofuscada y los usuarios las firmaban sin saber qué estaban aprobando.

¿Qué precauciones se deben tener en cuenta?

-

Evitar firmar transacciones cuyo contenido no sea claro o legible.

-

Verificar siempre el origen de los contratos inteligentes antes de autorizar cualquier acción.

-

Utilizar billeteras que implementen formatos de visualización segura, como Clear Signing con el estándar ERC-7730.

-

Mantener el software y hardware de las billeteras actualizados.

-

Estar atentos a posibles intentos de phishing o engaños que soliciten firmas urgentes o sin contexto.

Tu opinión enriquece este artículo: